Persönliche iCloud-Accounts auf Corporate iOS-Geräten verhindern – so geht’s jetzt wirklich

Apple und Microsoft ziehen in Sachen Unternehmenssicherheit weiter an: Seit Kurzem lassen sich auf firmeneigenen iPhones und iPads persönliche iCloud-Accounts komplett sperren. Was nach einer kleinen Option klingt, ist in der Praxis ein echter Durchbruch – vor allem für Unternehmen, die ihre iOS-Geräte per Intune und Apple Business Manager (ABM) verwalten.

Warum das Thema relevant ist

Bisher war es ein Graubereich: Auch auf vollständig verwalteten iPhones konnten Mitarbeitende private Apple-IDs hinzufügen. Das bedeutete im Zweifel:

- persönliche iCloud-Backups auf Unternehmensgeräten,

- private App-Downloads über den App Store,

- und vor allem: ein mögliches Compliance-Problem, wenn Firmendaten in private Cloud-Umgebungen wandern.

Mit der neuen Funktion lässt sich das endlich sauber trennen. Unternehmen können nun Apple-IDs außerhalb der Organisation blockieren – und damit sicherstellen, dass das Gerät ausschließlich über den MDM-Account läuft.

Was sich technisch geändert hat

Apple hat im Zuge von iOS 17.5 / 18 und ABM-Updates 2025 neue Restrictions-Payloads eingeführt. Diese erlauben es, „Managed Apple IDs only“ als Richtlinie zu erzwingen.

Microsoft Intune hat die entsprechende MDM-Option inzwischen ausgerollt – zuerst in der Public Preview, jetzt breit verfügbar.

Die Policy blockiert:

- Anmeldung mit privaten Apple-IDs in iCloud, App Store, iMessage und FaceTime

- Nutzung von „Find My iPhone“ über private Accounts

- iCloud-Backup für persönliche Daten

Praxis: Warum das wichtig ist

Für IT-Administratoren bedeutet das mehr Kontrolle und weniger Risiko.

Geräte bleiben „clean“, Daten bleiben im Unternehmenskontext – und das Onboarding wird einfacher, weil keine privaten Konten mehr im Spiel sind.

Gerade in Branchen mit Compliance- oder Datenschutzpflichten (DSGVO, ISO 27001, FINMA etc.) ist das ein willkommener Schritt.

How-to: So blockierst du persönliche iCloud-Accounts in Apple Business Manager

Die Umsetzung ist überraschend einfach – vorausgesetzt, das Gerät ist supervised und über den Apple Business Manager (ABM) oder Apple School Manager (ASM) registriert.

Schritt 1 – Gerätezuordnung prüfen

Stelle sicher, dass alle betroffenen iPhones/iPads über ABM registriert und mit Intune verknüpft sind:

Einstellungen > Geräteverwaltung > Intune-MDM-Server prüfen.

Schritt 2 – Richtlinie im Business Manager aktivieren

- Melde dich im Apple Business Manager an.

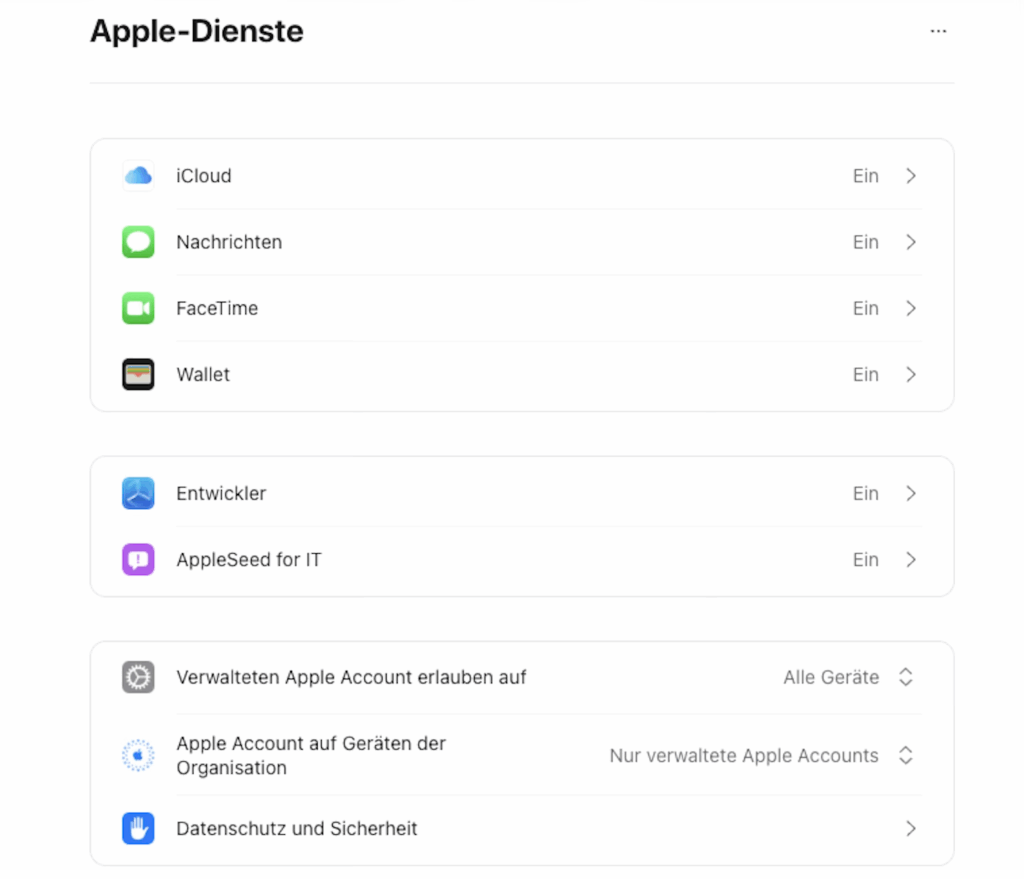

- Gehe zu Einstellungen → Zugriffsverwaltung→Apple Dienste

- Apple Account auf Geräten der Organisation: Nur verwaltete Apple Accounts

- Die Änderung greift beim nächsten Enrollment bzw. bei der Gerätesynchronisation.

Einmal aktiv, lässt sich kein privater iCloud-Account mehr anmelden.

Tipp: Teste zunächst mit einer kleinen Gerätegruppe, bevor du die Policy flächendeckend ausrollst – besonders, wenn BYOD-Geräte noch im Umlauf sind.